Metadatos: La fuga de información invisible

0 comentarios Etiquetas: foca, metadata, metadatos

Premios Bitacoras 2012

Un blogger búlgaro compra un millón de cuentas de Facebook por 5 dólares

|

| Fuente: Gizmodo |

“Now we would like you to send us this file, delete it, tell us if you have given a copy of it to someone, give us the website from which you bought it including all transactions with it and the payment system and remove a couple of things from your blog. Oh and by the way, you are not allowed to disclose any part of this conversation; it is a secret that we are even having this conversation”.

Traducción: "Ahora nos gustaría que nos enviases este archivo, lo borres, nos digas si has enviado una copia a alguien, nos des la página web desde donde la compraste incluyendo todas las transacciones con él y el sistema de pago y elimines un par de cosas de tu blog. Oh y por cierto, no estás autorizado a revelar ninguna parte de esta conversación; es un secreto incluso que hayamos tenido esta conversación.

0 comentarios Etiquetas: privacidad, seguridad, web

Resumen de la semana II

- En Segur-Info nos contaban como el triángulo amoroso PS3, Sony y hackers volvía a saltar a la palestra al publicarse las claves de descifrado de las actualizaciones oficiales:

http://blog.segu-info.com.ar/2012/10/ps3-hackeada-de-nuevo.html - El blog HackPlayers escribía un artículo sobre Tyler, una plataforma similar a wikileaks creada por Anonymous -THN-:

http://www.hackplayers.com/2012/10/tyler-vs-wikileaks_24.html - Security at Work escribió un extenso artículo a raiz del robo de 200.000€ de la cuenta del Ayuntamiento de Cerdedo:

http://www.securityartwork.es/2012/10/26/el-concello-de-cerdedo-200-000-e-y-muchas-dudas - Como ya contábamos desde este blog, miles de páginas alojadas en wordpress.com fueron víctimas de un ataque masivo de Spam. En Flu-Project ampliaban la noticia:

http://www.flu-project.com/spam-masivo-en-wordpress.html - En Omicrono nos encontramos la curiosa historia de un blogger búlgaro que compró 1 millon de cuentas de facebook por 5€:

http://www.omicrono.com/2012/10/la-historia-del-hombre-que-compro-los-datos-de-un-millon-de-usuarios-por-facebook-por-5/

0 comentarios Etiquetas: resumen

Hacking con Buscadores: Shodan, un grande (y IV)

0 comentarios Etiquetas: buscadores, google-hacking, iomega, routers, scada, shodanhq

PYMES y la gestión de la información

- Implementar unas políticas que permitan gestionar el almacenamiento, movimiento y control de incidencias. Esto es muy específico para cada empresa, por lo que no hay un manual preestablecido para hacerlo.

- Implementar unas pautas para mantener copias de seguridad actualizadas, preferentemente en un servidor remoto -teniendo en cuenta lo que se hace- para evitar incidencias que puedan ocurrir en el lugar de trabajo como incendios, inundaciones,etc.

- Limitar el uso de dispositivos de almacenamiento portátil y en caso necesidad utilizar estos dispositivos debidamente protegidos con encriptación -trataremos este tema en una futura entrada-

0 comentarios Etiquetas: pymes, seguridad

#OpAntiPedofilia lanzada por Anonymous acaba con multitud de sitios de pornografía infantil

0 comentarios Etiquetas: Anonymous, hacking

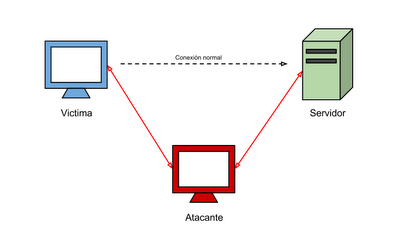

Funcionamiento de un MITM y como evitarlo

|

| Esquema de un ataque MITM |

Este ataque, explicado de manera muy básica se trata de engañar a los componentes de una red. Al router le diremos que nosotros somos todos y cada uno de los usuarios que estan conectados en la red local, y a los usuarios les diremos que nosotros somos el router que sirve de puerta de acceso. Así logramos que todos nos envien a nosotros la información, gran parte de la cual irá en texto plano, otra parte encriptada, aunque esto último tampoco supone un gran problema en algunos casos como el de SSL. Con la información pasando por nuestro ordenador podemos no solo verla, si no también modificarla al vuelo.

0 comentarios Etiquetas: arp, dns spoofing, ettercap, etterfilter, mitm, session hijacking, sslstrip

Search Engine Hacking: Bing y sus virtudes (III)

- Su búsqueda recursiva de dominios: Como todos sabéis, puesto que desde hace tiempo hay problemas con la cantidad de ipv4 disponibles, los planes pequeños y medianos de Hosting que ofrecen casi todas las compañías, tienen una IP compartida para un número variable de paginas alojadas. Así, sabiendo una dirección IP, podemos buscar de manera inversa todos los dominios que pueden ser resolubles con dicha IP. Esto se hace de la siguiente manera.

- Su profundidad: Si bien es bastante discutible que la profundidad de Bing en cada página web que indexa sea mayor que la de otros buscadores como Google, a la hora de buscar grandes cantidades de documentos dispersos por dominios muy grandes como universidades, u organismos gubernamentales, Bing suele darnos más cantidad de resultados. Programas como FOCA, suelen explotar esta característica.

- Su extensa API: La API de Bing permite un gran número de consultas diarias, y nos devuelve la información en formato xml. Las consultas pueden ser utilizando cualquier parámetro, es por eso por lo que combinando esto con la búsqueda inversa de DNS y otras herramientas de dominio podemos hacer programas interesantes, análisis de seguridad basados en parámetros específicos del sistema en que están alojadas dichas páginas, etc. Con un poco de creatividad se puede exprimir esta API de formas muy curiosas.

- Menos información, pero más relevante: Nadie duda que Google es el gigante de la información, pero esto en muchas ocasiones es un inconveniente. Bing tiene menos información indexada, y para buscar cosas como nombres propios, teléfonos, números de seguridad social, etc, saltarse todas esas páginas llenas de listas interminables de números contiguos es una ventaja.

0 comentarios Etiquetas: bing, buscadores, google-hacking

Miles de blogs de wordpress.com hackeados en una campaña de SPAM

"people sharing the same password across multiple services."

Resumen de la semana I

- En segur-info nos contaban como por primera vez twitter bloqueaba una cuenta de usuario a petición de un gobierno:

http://blog.segu-info.com.ar/2012/10/por-primera-vez-twitter-bloqueo-una.html - En elladodelmal nos dan instrucciones detalladas para realizar un Identity Spoofing at RL:

http://www.elladodelmal.com/2012/10/identity-spoofing-para-ir-por-el-carril.html - Desde CyberHades nos cuentan una interesante historia de un misterioso dispositivo propiedad de Google:

http://www.cyberhades.com/2012/10/18/el-misterioso-caso-del-dispositivo-desconocido-fabricado-por-google/ - OpenSecurity nos pone sobre la pista de #START013, la conferencia de IBM donde ademas de seguridad se tratarán las novedades sobre la suite WebSphere ademas de el framework de desarrollo movil WorkLight.

http://www.opensecurity.es/la-seguridad-estara-presente-en-el-start013/ - Desde este mismo blog os contábamos las vulnerabilidades descubiertas en Steam

http://shellshocklabs.blogspot.com.es/2012/10/revuln-desvela-vulnerabilidades.html - Por último en csospain nos ponen sobre la pista del sistema operativo que desarrolla Kasperky para infraestructuras críticas:

http://www.csospain.es/Kaspersky-Lab-trabaja-en-un-sistema-operativo-seguro-para-in/seccion-actualidad/noticia-127100

0 comentarios Etiquetas: resumen

La falla del protocolo WPS o como tu WIFI sigue siendo inseguro.

- Mayor velocidad al crackear el PIN

- Recuperar contraseñas WPA aunque el propietario la modifique.

0 comentarios Etiquetas: reaver, wifi, wps

Cantor Dust: ¿Un cambio de paradigma?

0 comentarios Etiquetas: cantor dust, herramientas, ingenieria inversa

Bypass del filtro XSS de Internet Explorer 9

<?php echo $_GET['id']; ?>

|

| Mensaje mostrado por IE9 |

No funciona: <a href="www.ejemplo.com/test.php?id=<s[NULL]cript>alert("XSS");</s[NULL]cript>"</a>

Funciona: <a href="www.ejemplo.com/test.php?id=\x3C\x73\x00\x25\x30\x63\x72\x69\x70\x74\x3E\x61\x6C\x65\x72\x74\x28\x22\x58

Si bien esto es una vulnerabilidad menor, los usuarios acostumbrados a que el navegador pare un ataque de este tipo pueden quedar expuestos ya que por el momento no existe forma de mitigar este fallo.

0 comentarios Etiquetas: IE, vulnerabilidades

Iptables: Introducción (I)

Lo primero es saber que un programa no se tiene por qué ejecutar siempre en modo usuario o en modo kernel, y que depende del programa que estemos usando. Parte, puede que se ejecute de un modo, y otra parte de otro. Por poner un ejemplo, el comando que muestra la ayuda, no cambia ninguna configuración, ni altera el trabajo de la máquina, ni puede acabar representando algo en cuanto a la seguridad o integridad de la máquina, por lo tanto, se ejecuta en modo usuario. Cambiar una regla de firewall si que modifica como el kernel procesa los paquetes, por lo tanto, requiere privilegios de ejecución de kernel, esa es la razón por la que tienes que hacer “sudo” para que no salte error.

0 comentarios Etiquetas: firewall, iptables, linux

Virus que hicieron historia

Vamos con ello...

- Creeper (1972): Considerado el primer virus de la historia, Creeper fue diseñado por Bob Thomas en BBN Technologies, por esas fechas el concepto de virus había sido simplemente teorizado, por lo que fue una prueba de concepto para demostrar que se podía crear un software que se moviese entre ordenadores.Este virus entraría en la definición de gusano, ya que su comportamiento consistía en replicarse a otros ordenadores mientras se borraba de su anterior host. No estaba diseñado para causar daños, por lo que mostraba su presencia desplegando el mensaje "I'm the creeper, catch me if you can!".Creeper infectaba sistemas TENEX por lo que buscaba ordenadores similares en su red y saltaba a ellos. Dado que fue el primer virus que existió, se tuvo que desarrollar a medida el antivirus Reaper para eliminarlo.

0 comentarios Etiquetas: historia, virus

ReVuln desvela vulnerabilidades críticas en Steam

Podéis ver una demo en el siguiente vídeo:

0 comentarios Etiquetas: steam, vulnerabilidades

Search Engine Hacking: Google y sus dorks (II)

Sin más preámbulos, comencemos:

1 comentarios Etiquetas: buscadores, google-hacking

NAS, backups y errores administrativos...

0 comentarios Etiquetas: iomega, nas, shodanhq

Search Engine Hacking (I)

En este conexto, es importante abrir nuestra mente, y saber que hay alternativas muy útiles ahí fuera, y que en esto del Google-hacking, toda ayuda es poca para obtener los resultados que queremos. Si bien un buscador inmenso como Google tiene sus indiscutibles ventajas, las cantidades de información que este maneja a veces pueden ser un handicap si lo que buscamos es algo muy concreto.

Podemos ver como cada buscador tiene sus propias características, sus puntos fuertes y sus puntos débiles, y conocer una amplia gama de ellos puede ahorrarnos horas de pasar páginas y páginas de nuestro amado Google. Es por eso por lo que he decidido que cada día, voy a intentar hablar un poco de cada uno de ellos, y de las posibilidades que nos dan en temas de Google-hacking. En algunos me extenderé más que en otros, pero intentaré explicar lo que nos puede aportar cada uno en nuestra taréa.

- Google: El gigante de las búsquedas. Google es a día de hoy el buscador con mayor porcentaje de internet en sú índice de contenidos.La cantidad de infromación es ingente, y sin embargo, la búsqueda es rápida. Podemos desde buscar contenidos, hasta buscar por tiempo de aparición, o incluso buscar patrones visuales. Por la gran cantidad de esfuerzos y arañas que tienen indexando internet, muchas veces llegan a los resultados desde contraseñas, hasta báses de datos de usuarios y contraseñas.

- Bing: Bing se caracteriza por acotar los restulados bastante más que Google. Su indexado de cada página es algo más profundo, por lo que habitualmente, indexa más documentos privados que se encuentran en páginas accidentalmente. Otra de las grandes funciones de Bing es la etiqueta "ip:". Con esto podemos saber los nombres de dominio que se resuelven bajo esa misma IP, que en la mayoría de los casos, suelen ser bastantes. Además, Bing tiene una API bastante libre, es por ello por lo que todos los buscadores inversis de DNS suelen basar su funcionamiento en los resultados que ofrece este buscador.

- Shodan: Con el nombre Shodanhq, este buscador ha hecho lo que otros pronto han descartado, indexar host's y sus cabeceras, en vez de contenido. Como resultado tenemos una base de datos a la que hacer consultas con millones de direcciones IP que pueden corresponder a todo tipo de sistemas, desde routers, a sistemas scada, hasta servidores de backups de empresas, o sistemas utilizados por ISP's para enroutado de paquetes. Además las etiquetas "net:" o la busqueda por nombres de dominio pueden hacer las delicias de cualquier penetration tester que quiera identificar de manera rápida las IP's utilizadas por, por ejemplo, una universidad.

0 comentarios Etiquetas: buscadores, google-hacking, hacking